| 客戶網路服務方案 | |

Sentriant 內部網路安全解決方案 |

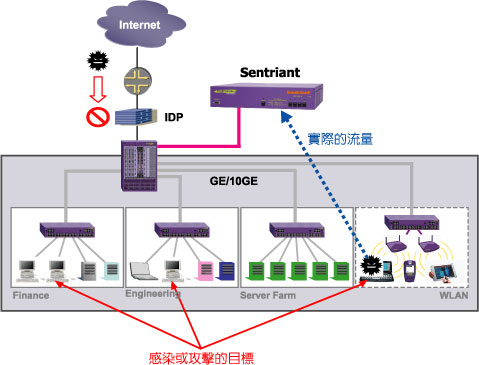

雖然絕大部分的企業均已採用防火牆、 VPN、防毒、防駭等必要安全防護系統,但只能阻絕來自於外部 (Internet)的病毒或攻擊,卻無法有效的過濾及防堵經 mobile及 guest 用戶或隨著 VPN、無線區域網路、 IM及 email使用下所造成的內部網路漏洞及威脅。目前網路防護機制,不外乎採用防火牆、 IDS/IDP/IPS、防毒系統及搭配使用者認證等作法。其中網路內部防火牆及 IDP/IPS的使用通常於經費及效能考量的雙重壓力下採局部性的建置,佈建的範圍以 Internet閘道、主機群及少數重要部門為主,在此架構下管理者如何:

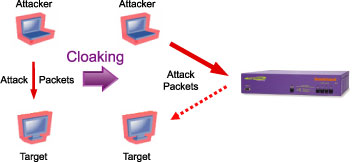

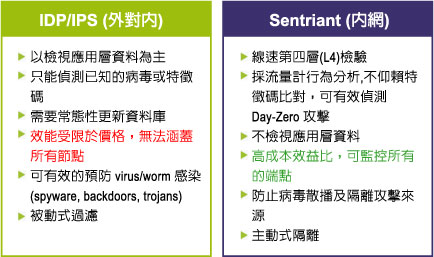

能夠快速判別、自動隔離感染源及具有聯防機制的內部網路安全解決方案 高階乙太網路交換器廠商-極進網路公司 (Extreme Networks)發表了可結合核心交換器防禦來自內部網路攻擊的安全產品 Sentriant。 Sentriant 結合網路行為分析、異常偵測、感染源快速定位 /封鎖及自動防護等功能,為有效防制內部病毒擴散的完美解決方案。 不限交換器廠牌的獨特運作原理 Sentriant 的運作模式主要在於偵測異常及主動阻斷攻擊來源。大部分的資安設備不管是偵測、分析或隔離措施都以處理封包經過設備的條件下才能運作,通常也只能用於閘道端。對於網路內部的感染或攻擊行動,這些資安設備就發揮不了任何作用。 Sentriant 對於病毒或駭客的偵測方法除了分析異常的網路行為外,並主動深入各個被保護的網段,監聽已使用及閒置的 IP位址, Sentriant 會主動利用閒置 IP位址來建立誘餌主機 (Honey pot),這些誘餌主機除了擔任警戒任務監測異常連線行為外,還肩負吸引及牽制病毒活動並引誘駭客的攻擊。 一旦 Sentriant 偵測到受保護的網段內有任何的異常行為,並被判斷為感染或攻擊行為時, Sentriant 利用 Cloaking 技術將感染源或攻擊者的所有封包誘導至 Sentriant 主動阻斷攻擊來源。Sentriant 專利技術 Cloaking 是主動式防禦、隔離技術,採用標準的的 IP協定,只要是乙太網路交換器及一般終端設備都適用,因此在電腦上不需要安裝特別的軟體。 Sentriant 不同於 IDS/IDP,可有效防禦 Day-Zero攻擊 Sentriant 不同於傳統網路安全防禦設設備,如 IDS/IDP。最大的差異在於傳統 IDS/IDP必需依賴特徵碼 (Signature)的比對,及建置於網路邊界的特性。依賴特徵碼比對使得 IDS/IDP無法防禦 Day-Zero攻擊,而建置於邊界使 IDS/IDP不易用於防禦內網攻擊。 Sentriant的特性正好彌補了 IDS/IPS這些不足,一方面擴大了防禦範圍,另一方面也強化流量分析不足。而 IDS/IPS特徵碼比對也可彌補 Sentriant只針對異常行為比對的不足性。

面對未來行動用戶、 VPN遠端存取及無線網路發展的潮流下,現有的閘道型網路安全機制將不足以應付來自內部的攻擊。極進網路 (Extreme Networks)由網路交換器製造商的觀點出發,運用最先進的技術,在不更動現有的網路架構下,輕鬆的解決現在及未來資安管理所將要面臨的棘手問題。 |

| 圖示 | 型號 | |

| Sentriant NG Network IP Security系列 Defends against threats without interfering with network traffic Delivers fast detection with a network of virtual decoys creating an early warning system that fires an alert when a virtual target is contacted Isolates attackers and prevents them from communicating with the remainder of the network, allowing mission-critical data to continue to flow normally Complements existing perimeter security and host-based security solutions Operates effectively with all vendor switches but can scale to handle your multi-gigabits of traffic and reduce acquisition cost for security coverage, when integrated with ExtremeXOSR CLEAR-Flow enabled switches Protect Your Network From Viruses/Worms: Zotob, Sasser, Welchia, SQL Slammer, Blaster MyDoom and others Denial of Service (DoS): IP Spoofing, MAC Spoofing, Smurf, Ping of Death, Ping Sweep, Ping Flood, Port Sweep, SYN Flood, TCP Xmas, Syn/Fin, Null, All Flags Day-Zero, Multi-Vector, Blended attacks, Polymorphic viruses Targeted attacks on IP Telephony assets devices Detect Threats Early and Slow Down Attacks Create a network of virtual decoys in the unused IP address space as an early warning system that alerts you when a virtual target is contacted Mimic basic responses to TCP, UDP, and ICMP requests, and make it difficult for a hacker to determine which devices are real and which are not—allowing valid machines to hide among virtual decoys Mitigate Threats Precisely Isolate the source of attacks and prevent them from communicating with the remainder of the network CLEAR-Flow technology in ExtremeXOS switches detects and mirrors just the threatening traffic to Sentriant NG300, allowing higher line-rates of inspection and mitigation Voice-Class Availability Detect and actively defend against threats without interfering with network traffic Sentriant NG300 is not an inline device, therefore cannot be a bandwidth bottleneck or point of failure |  購買 |

| Sentriant NG 300 Data Sheet | NG300 Data Sheet | |

| Sentriant NG 300 Product Brief | NG300 Product Brief |

|